[CVE-2021-39350] wordpress FV flowplayer 분석

글 작성자: Universe7202

FV Flowplayer 비디오 플레이어

WordPress's most reliable, easy to use and feature-rich video player. Supports responsive design, HTML5, playlists, ads, stats, Vimeo and YouTube …

ko.wordpress.org

CVE-2021-39350는 wordpress의 플러그인 중 FV flowplayer에서 발생한 `Reflected XSS` 취약점이다.

취약한 버전은 `7.5.0.727` ~ `7.5.2.727` 이고, 패치 버전은 `7.5.3.727` 이다.

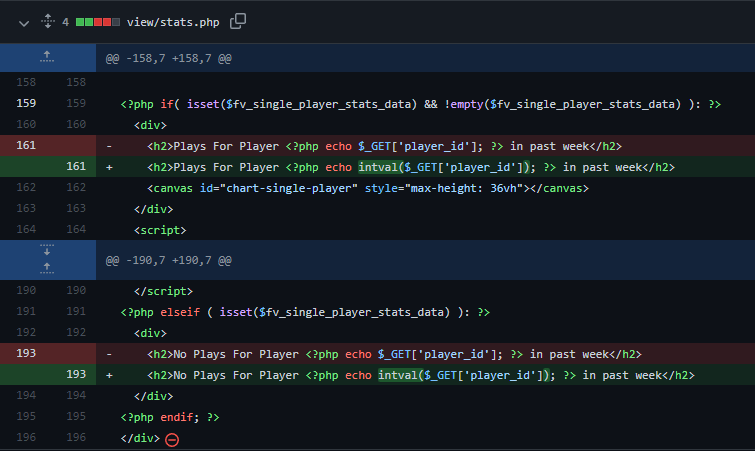

FV flowplayer 의 패치 버전 commit 을 보면 다음과 같다.

[https://github.com/foliovision/fv-wordpress-flowplayer/commit/8af163dc1fceee6f36cc3926985233f4ad5b66be]

위 코드를 보면, GET 방식으로 받은 데이터를 그대로 출력하는 것을 볼 수 있다.

따라서 Reflected XSS 취약점을 트리거 하기 위해, 다음과 같이 요청을 보내면 동작하게 된다.

http://target.com/wordpress/wp-admin/admin.php?page=fv_player_stats&player_id=123<img src=a onerror=alert(1)>

'🔒Security' 카테고리의 다른 글

| format string 을 이용한 php sprintf 버그 (0) | 2022.02.04 |

|---|---|

| Log4j 취약점(CVE-2021-44228) Log4Shell 발생 원인 및 실습 (0) | 2021.12.24 |

| frida를 이용한 후킹 예제 (0) | 2021.07.30 |

| 한글 2020 문서 암호화 과정 분석 (0) | 2021.07.23 |

| [pwnable] - glibc 2.24 이상 버전에서 _IO_FILE vtable check bypss (0) | 2020.10.07 |

댓글

이 글 공유하기

다른 글

-

format string 을 이용한 php sprintf 버그

format string 을 이용한 php sprintf 버그

2022.02.04 -

Log4j 취약점(CVE-2021-44228) Log4Shell 발생 원인 및 실습

Log4j 취약점(CVE-2021-44228) Log4Shell 발생 원인 및 실습

2021.12.24 -

frida를 이용한 후킹 예제

frida를 이용한 후킹 예제

2021.07.30 -

한글 2020 문서 암호화 과정 분석

한글 2020 문서 암호화 과정 분석

2021.07.23